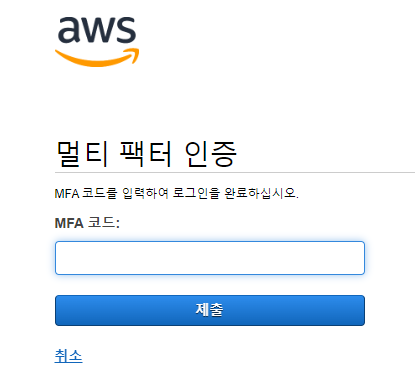

현재 사용하는 계정이 MFA multi factor authentication(OTP)를 통해서 보안적으로 한층 강화를 해서 사용하고 있지만, 그래도 root 계정을 통해서 접근하는 것은 보안적으로 좋지 않기 때문에, IAM을 통해서 관리자 역할을 할 사용자를 만들어 주고 이를 이용해서 접속할 것임

=> 루트 사용자 x ====> IAM 사용자

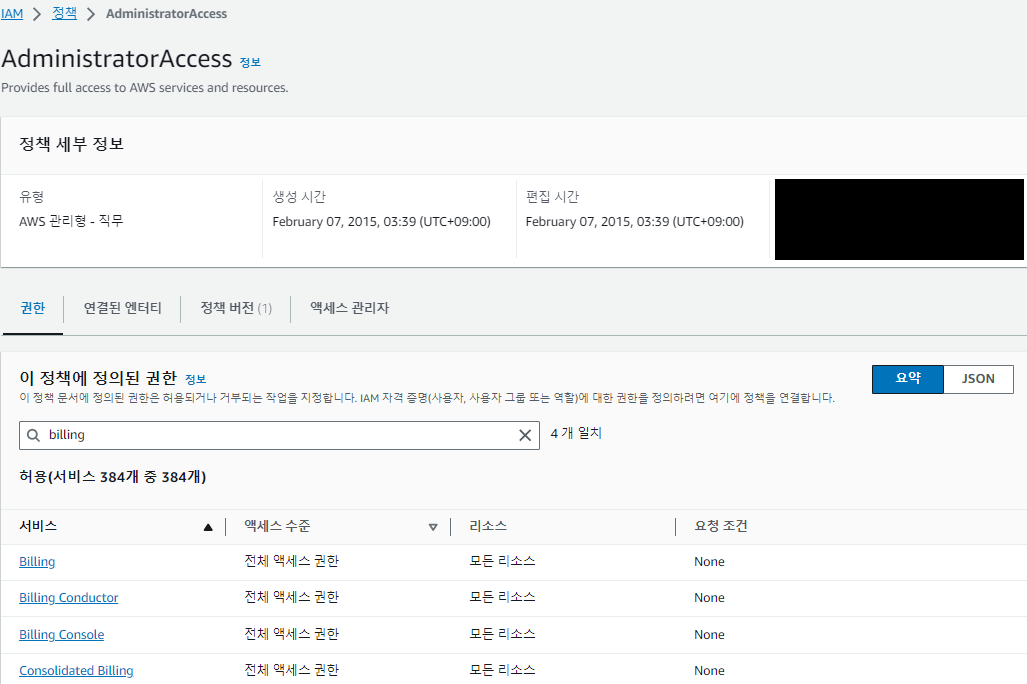

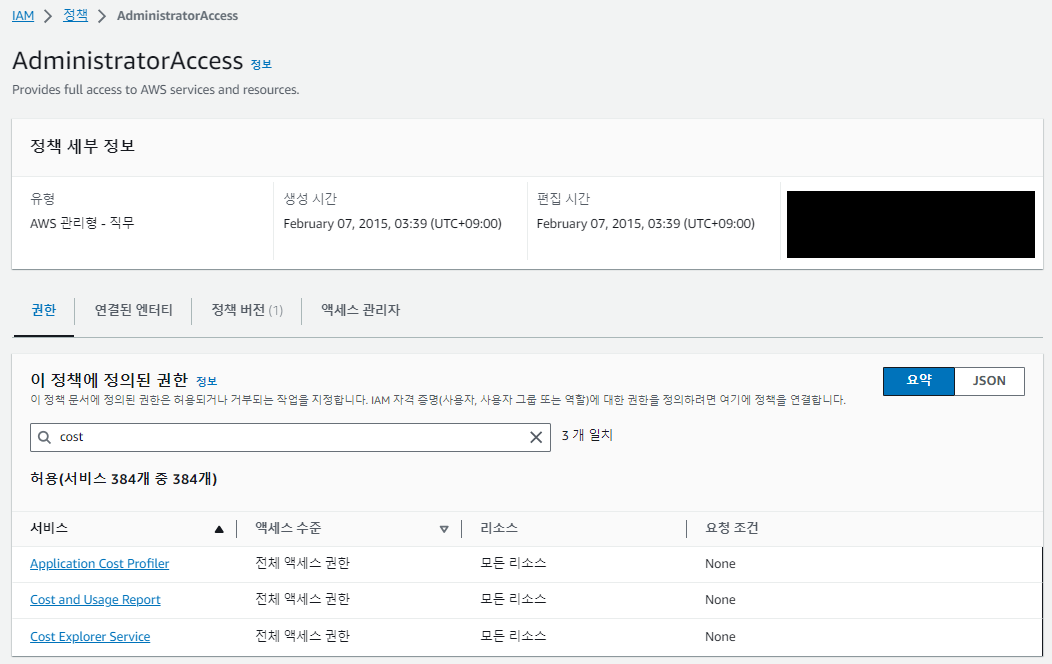

admin이라는 그룹을 만들어서 adminstratoraccess 정책을 붙여줬음

=> adminstratoraccess는

=> 모든 리소스에 대한 모든 작업을 allow - 허용 하고 있음

=> 관리자용 계정에 사용할 정책으로 적합함

==> 추후에 회사 단위에서 사용할때는, 정책을 더 세세하게 쪼개고 - 역할과 연결하여 사용하여야 하지만, 당장 혼자 사용하기에는 적합하다고 생각했음

===> 또한 사이즈가 커지면 OU 조직단위로 권한을 제어할 수 있는 SCP service control policy 서비스 제어 정책을 사용해서 관리하는것이 효율적임

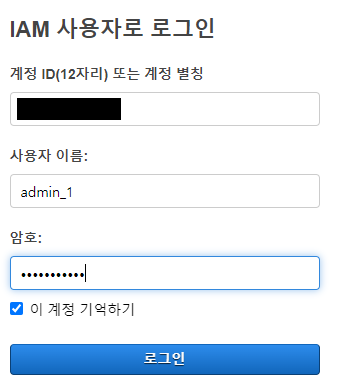

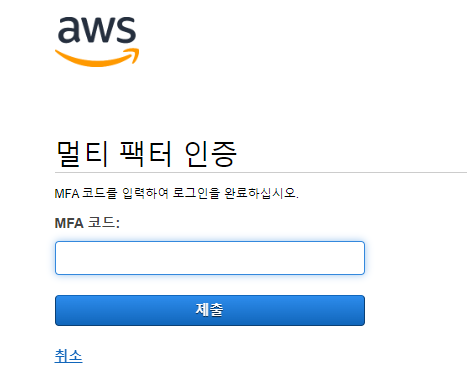

후에 사용자를 만들어서 MFA 인증을 마치고, 로그인에 접근해봤음

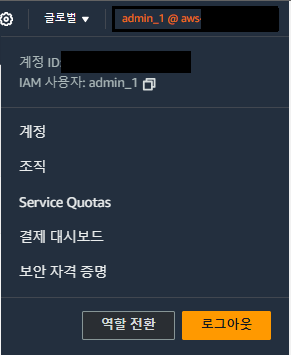

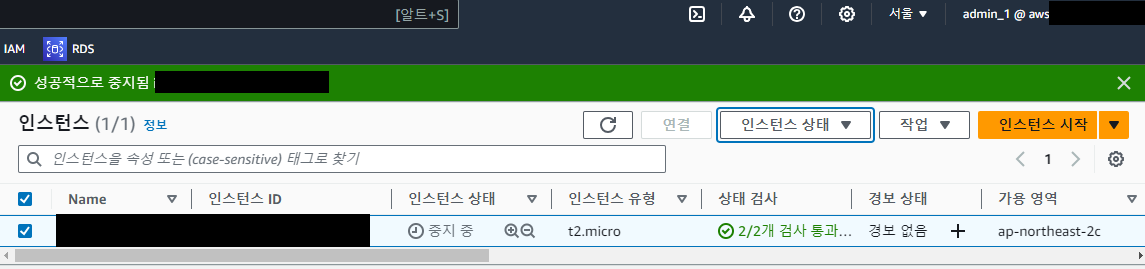

=> 정책도 정상적으로 상속된것을 볼 수 있음

=> 로그인에 계정 ID(12자리)가 필요하기 때문에 복사하고 로그인으로 가봤음

=> 성공적으로 접근 -> ID를 외우고 다닐 수 없기 때문에 별칭을 설정해줌

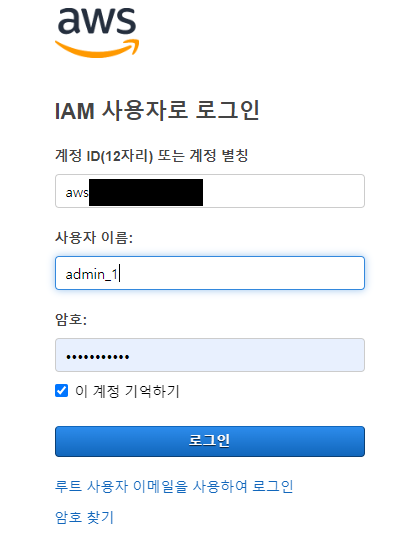

'사용자이름@별칭' 의 구조임

=> 다시 로그인

=> 마찬가지로 접근이 가능했고

=> 성공적으로 인스턴스(웹서버)를 제어할 수 있었음

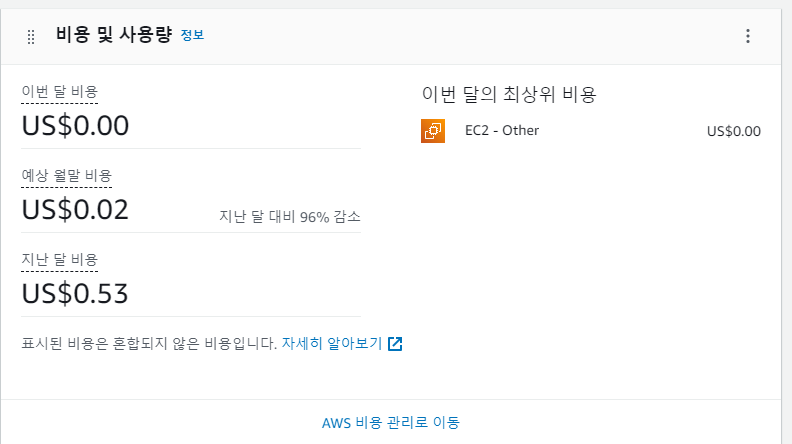

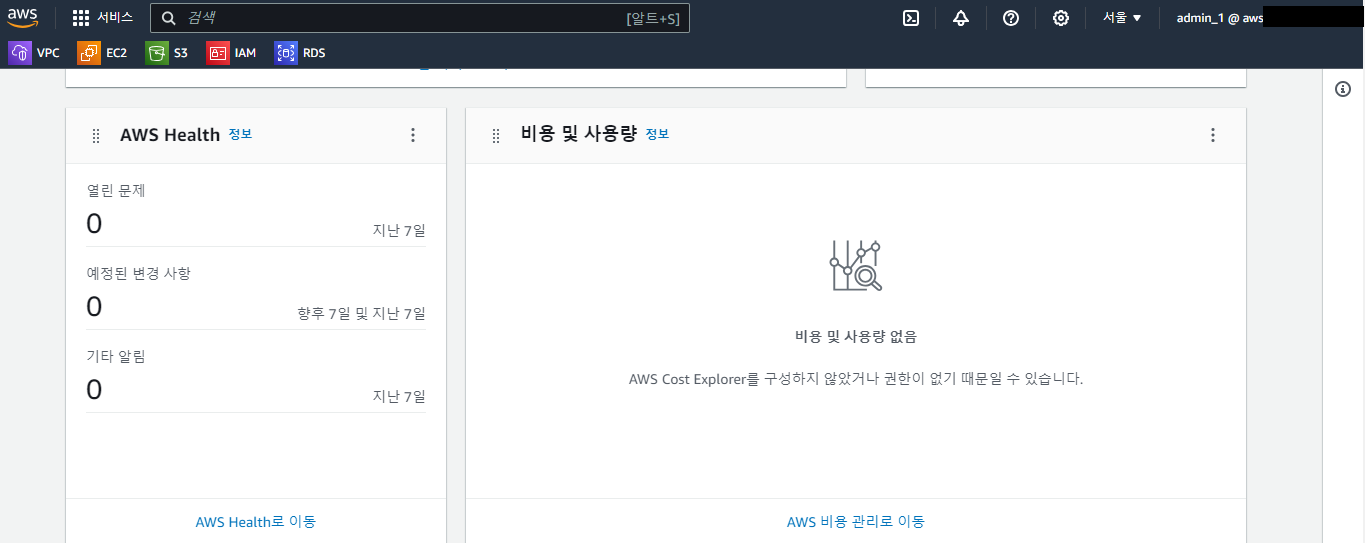

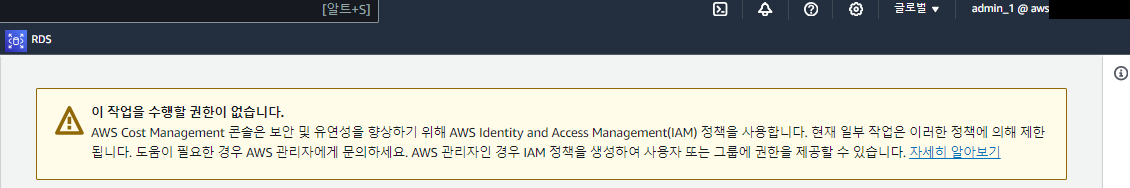

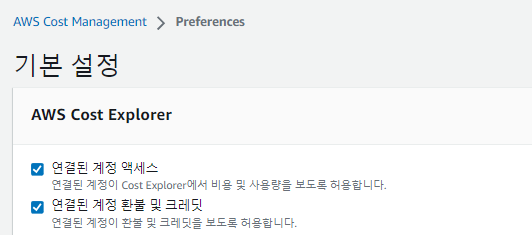

다만, 잘 활성화되어있는 cost explorer에 대한 접근만은 할 수 없었음

============================================================================================

=> 관련된 설정에 대해서는 다 열려있는거 같은데,, 내일 다시 확실하게 찾아보고 개념을 익혀야할것 같다

'AWS > aws 서비스 사용해보기' 카테고리의 다른 글

| 예상치 못한 비용 ec2-other 와 그외 (0) | 2023.12.26 |

|---|---|

| 책 : 서비스 운영이 쉬워지는 aws 인프라 구축 가이드 _ 2 (0) | 2023.10.13 |

| 책 : 서비스 운영이 쉬워지는 aws 인프라 구축 가이드 _ 1 (0) | 2023.10.12 |

| ec2 서버 - EIP 비용 부과 (0) | 2023.09.08 |